Uma vulnerabilidade no site da instituição financeira Caixa Econômica Federal permitia o vazamento do token de sessão de usuários. Segundo denúncia do pesquisador de segurança Heitor Gouvêa, recebida pelo TecMundo, o site poderia ser atacado via “open redirect” e até redirecionar o cliente do banco para um ambiente malicioso com URL e sessão genuínas dentro da própria Caixa.

Dados acessíveis envolviam CPF, nome completo, FGTS e extrato bancário

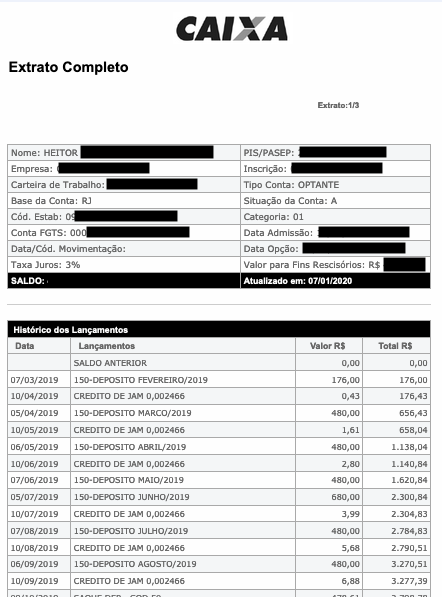

Por meio deste ataque, um cibercriminoso ainda obtém informações privadas de clientes, como: CPF, nome completo, empresa associada, carteira de trabalho, conta FGTS, número PIS/PASEP, data de admissão e extrato bancário do FGTS. O endereço residencial, com número, complemento, bairro, localidade, UF e CEP também poderia ser acessado.

“Um atacante determinado pode explorar as vulnerabilidades mencionadas com muita facilidade e assim violar a confidencialidade de diversas contas de usuários legítimos, acessando informações confidenciais e em alguns casos também violar a integridade de algumas informações específicas”, comentou o pesquisador Gouvêa ao TecMundo. “O esforço para realizar essa exploração é relativamente pequeno e simples, porém a superfície de alcance deste ataque é extremamente grande”.

Contatada na última terça-feira (07), a Caixa respondeu em nota via assessoria que a vulnerabilidade já foi corrigida: “A CAIXA agradece pela colaboração e esclarece que a vulnerabilidade identificada foi corrigida. O banco reafirma o seu compromisso em garantir a segurança e confiabilidade dos serviços prestados”.

Vulnerabilidade

A vulnerabilidade

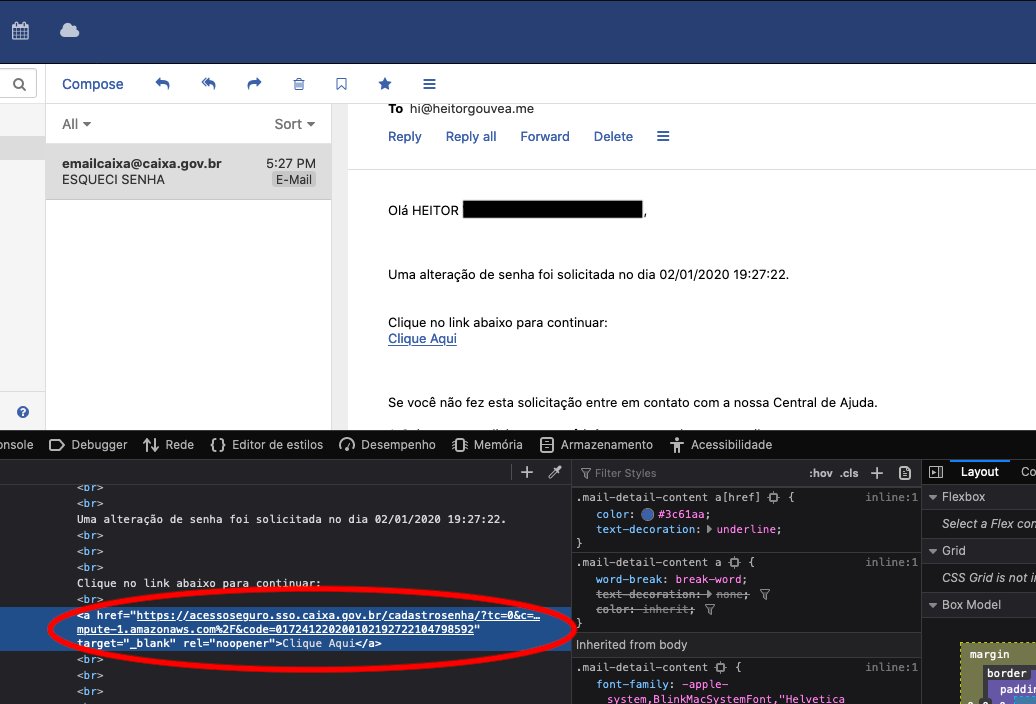

Na página de autenticação da Caixa — em que as credenciais de usuário eram solicitadas — um parâmetro na URL (&redirect_uri=), se alterado, permitia levar um cliente para outro site

“Para minha surpresa, não fui apenas redirecionado para a página durante meu teste, além disso, durante o redirecionamento, foi enviado um outro parâmetro. Podemos ver isso na URL: https://google.com/?code=e629bd01-00cd-4b67-8f5d-f7fc50c2a9c7. Esse conteúdo no parâmetro “?code=” despertou minha curiosidade. Entendendo um pouco mais da solicitação original, consegui concluir que o valor desse parâmetro se trata de um Token de Sessão”, comentou Heitor Gouvêa. “Quando entendi isso, ficou evidente que essa vulnerabilidade era ainda mais crítica do que aparentava, afinal, o usuário poderia ser redirecionado para uma URL maliciosa, onde um atacante tivesse total controle sobre ela e capturar o Token de Sessão. Com isso poderia acessar a conta desse usuário, e assim, violar a confidencialidade dos seus dados e a integridade dos mesmos”.

O pesquisador deixou claro que não era necessária uma habilidade técnica alta e que a exploração era "relativamente pequena e simples"

A ideia do pesquisador, desde o primeiro contato com o TecMundo, foi a resolução do problema. Por isso, foi desenvolvido um código teste responsável por capturar e armazenar os tokens de sessão enviados para a URL maliciosa como demonstração. Segundo o pesquisador, o código provou que era possível "capturar o Token de Sessão e armazenar em um arquivo de log, além do script redirecionar o usuário mais uma vez, sendo que desta vez ele vai para a URL verídica e tem uma sessão genuína no sistema da Caixa Federal. Sendo assim, dificilmente um usuário comum vai conseguir saber que está sendo enganado”.

Por desde código, ainda, outras informações do cliente poderiam acabar expostas. No caso, o IP do usuário e o UserAgent do navegador, oferecendo detalhes como sistema operacional utilizado, tamanho de tela etc.

De acordo com Heitor Gouvêa, um cibercriminoso teria a capacidade de explorar as vulnerabilidades com “muita facilidade” e assim violar a confidencialidade de diversas contas de usuários legítimos, “acessando informações confidenciais e em alguns casos também violar a integridade de algumas informações específicas”.

O pesquisador deixou claro que não era necessária uma habilidade técnica alta e que a exploração era “relativamente pequena e simples, porém a superfície de alcance deste ataque é extremamente grande”.

Extrato

Especialista comenta

O TecMundo entrou em contato com a equipe da empresa de cibersegurança ESET para analisar o problema. O especialista Daniel Barbosa recriou o cenário e fez alguns comentários: "Li toda a documentação descrita pelo pesquisador e de fato há um redirecionamento explicito na URL do site em questão. Como não possuo conta na caixa não foi possível seguir todos os passos, mas em testes iniciais que fiz, ao alterar a URL oficial do banco para uma URL maliciosa e enviar para um outro destino, no caso um outro computador de teste ou até mesmo outro browser, o acesso a URL maliciosa gera um erro".

Barbosa continua: "Pelo que analisei, a URL original tem que ser acessada, depois do acesso inicial a alteração do parâmetro redirect_uri pode ser feita para que após a autenticação o redirecionamento para o site malicioso aconteça. Antes disso a parte de autenticação da caixa não abriu adequadamente (...) Como nos testes que executei, o acesso ao site da caixa não funcionou quando o parâmetro redirect_uri é alterado desde o início para uma URL maliciosa, e para o reset de senha são necessários dados válidos de um correntista Caixa, não consegui validar as informações".

Clientes da Caixa e de outros bancos ainda podem seguir essas dicas enviadas pelo especialistas da ESET:

- Desconfie de links recebidos – Criminosos enviam links as suas vítimas de diversas formas, Whatsapp, SMS, e-mail, mensagens em redes sociais, e o intuito costuma ser sempre o mesmo, fazer com que as vítimas sigam determinados passos. Desconfie sempre de links recebidos. Por exemplo, se você recebe um e-mail solicitando que atualize ou refaça sua senha, ou que faça alguma alteração em sua conta, acesse diretamente o site que está pedindo essa alteração e veja se realmente é necessário realizar algum procedimento, não clique nos links!

- Proteja-se sempre – Boa parte das campanhas maliciosas que circulam pela internet tem em seu processo o download de um arquivo que se diz ser inofensivo, ter soluções de segurança que protejam tanto notebooks e computadores quanto smartphones é essencial para que esses arquivos não consigam disseminar sua infecção. Para que haja uma maior eficiência na proteção de ameaças o antivírus deve sempre estar ativo, atualizado e configurado para bloquear ameaças, se possível também com recursos de antiphishing habilitados.

- Mantenha softwares e aplicativos atualizados – Muitas das ameaças se aproveitam de versões desatualizadas de softwares presentes nos dispositivos de suas vítimas para executar atividades maliciosas, manter estes softwares atualizados permite que falhas conhecidas pelo fabricante sejam corrigidas.

Faça denúncias ao TecMundo

Aceitamos denúncias nos seguintes canais:

Fonte: TecMundo

Nenhum comentário:

Postar um comentário